IT-Sicherheit

Sie sind neu in der Branche der steuer- bzw. wirtschaftsberatenden Berufe? Oder sind Sie mit den Möglichkeiten Ihrer DATEV-Arbeitsplätze unzufrieden?

Wir beraten und betreuen unsere Kunden seit mehreren Jahren in allen Fragen rund um die Anbindung zur DATEV und haben in der Vergangenheit insbesondere DATEV-spezifische Netzwerkanbindungen äußerst erfolgreich installiert.

Die regelmäßige Teilnahme an Weiterbildungsveranstaltungen im Hause DATEV gewährleistet uns maximale Aktualität unserer Kenntnisse zu DATEV- Produkten wie z.B. KIS (Kanzlei-Informations-System), DATEV-Net, Kanzleiorganisation etc.

Ein Firewall-System ist gleichzeitig "elektronischer Pförtner" und "elektronische Brandschutzmauer" und sichert und kontrolliert den Übergang von einem zu schützenden Netz zu einem unsicheren, öffentlichen Netz. Anforderungen: ein Firewall-System muss analog zu herkömmlichen Sicherheitseinrichtungen für physikalische Objekte zwei Aspekte erfüllen: Brandschutzmauer- Als erstes ist ein elektronisches Firewall-System wie eine Brandschutzmauer dafür zuständig, einen bestimmten Bereich abzuschotten, damit Schäden, die auf einer Seite der Mauer auftreten, nicht auf die andere Seite übergreifen. Entsprechend wird das Gebäude einer Organisation in bestimmte Abschnitte unterteilt, damit ein Feuer, das in einem Abschnitt ausbricht, nicht auf die anderen Teile der Organisation übergreifen kann. Elektronischer Pförtner- Ein Firewall-System hat außerdem analog zu einem Pförtner in einem Gebäude die Aufgabe, den Zugang zum Gebäude einer Organisation zu kontrollieren, indem Personen, die in das Gebäude der Organisation hinein wollen, sich identifizieren und authentisieren müssen. Zusätzlich werden alle Ereignisse protokolliert. Eventuell auftretende Unregelmäßigkeiten können mit diesen Informationen im nachhinein aufgedeckt werden.

- Aufgaben im Detail:

- Access Control (Zugriffskontrolle) Content Screening (Überprüfung von Inhalten) Integration von externen Anti-Virus und URL-Screening Lösungen Network Adress-Translation (Adressumsetzung) Accounting und Logging Authentisierung

- Optionale Erweiterungen:

- Virtual Private Networking (Verschlüsselte Datenübertragung) Router Security Management Schnittstellen zu LDAP Hochverfügbarkeit bzw. Lastverteilung Bandbreitenmanagement

- Einsatzgebiete:

- Firewall-Systeme sollten in allen Fällen installiert werden, in denen man interne sichere Netzwerke mit unsicheren Netzen verbindet.

Täglich entdecken die Virenschutzexperten 315.000 neue Schädlinge im Internet. Wer im Internetunterwegs ist, fängt sich ganz schnell einen Virus ein. Das Internet ist ein gefährlicher Ort, und selbst technisch versierte Computernutzer fangen sich ohne Virenschutz-Programm ganz schnell einen Computer-Schädling ein. Grund genug, den eigenen Computer mit einem guten Virenschutz-Programm auszustatten.

VPN ist die Abkürzung für virtual private network. Über eine verschlüsselte Verbindung lassen sich einzelne Rechner oder Netzwerke so mit einem vom Internet aus nicht direkt „sichtbaren“ Intranet verbinden, dass die Anwender dieses Rechners den Eindruck haben, der jeweilige Rechner befände sich innerhalb des „privaten“ Intranets. Heimarbeitsplätze können dadurch beispielsweise so ins Firmennetzwerk integriert werden. Ein auf dem Anwender-PC laufendes Hilfsprogramm, der „VPN Client“ sorgt für die sichere Übertragung aller Datenpakete.

VPN ist heute in den Unternehmen fast selbstverständlich!

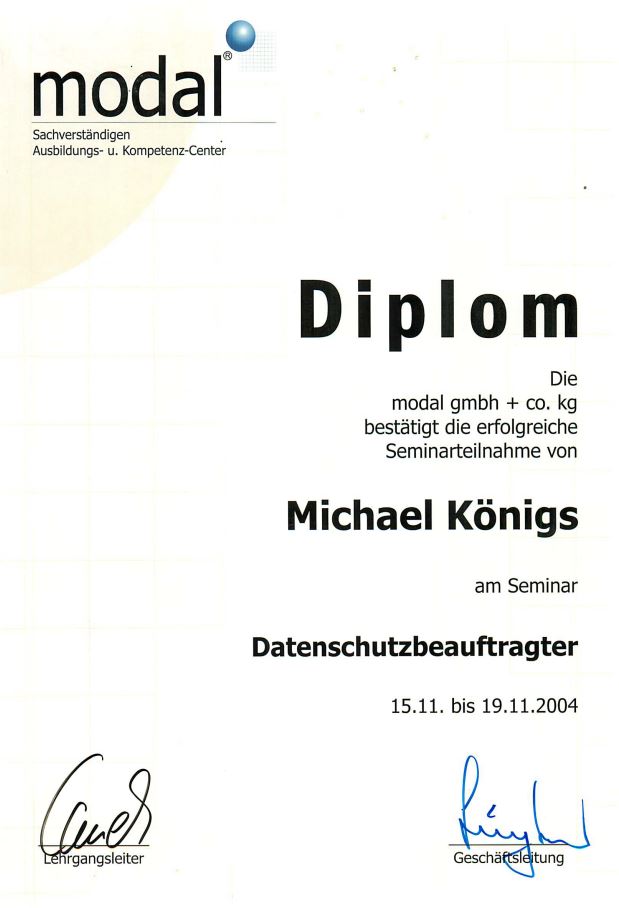

Datenschutzbeauftragter

Die Aufgabe und Tätigkeit eines Datenschutzbeauftragten sind vielfältig. Er hat vorrangig die Datenverarbeitungsprogramme zu überwachen und das datenverarbeitende Personal mit dem Datenschutz vertraut zu machen. Ein Datenschutzbeauftragter muss bestellt werden, wenn personenbezogene Daten (z. B. Arbeitnehmerdaten in der Personalabteilung, Kunden- und Interessentendaten) automatisiert verarbeitet werden.

E-Mail-Verschlüsselung wird verwendet, um vertrauliche Informationen so per E-Mail vom Absender zum Empfänger zu schicken, dass niemand außer Absender und Empfänger sonst Zugang zu diesen Informationen bekommt.

Zur Vermeidung von Datenverlusten müssen regelmäßige Datensicherungen durchgeführt werden. In den meisten Rechnersystemen können diese weitgehend automatisiert erfolgen. Es sind Regelungen zu treffen, welche Daten von wem wann gesichert werden.

Empfehlenswert ist die Erstellung eines Datensicherungskonzepts.

Mail-Server sind inzwischen Organisations- und Archivierungssysteme für uns geworden. Die dauerhafte E-Mail-Nutzung führt dazu, dass, auch bei einer strukturierten Ablage, ein Informationschaos entsteht. Mail-Server stoßen an ihre Grenzen und verlieren somit an Performance. Auch die Lizenz- und Speicher-Kosten steigen. Zudem verfügt der Gesetzgeber, dass E-Mails gesetzeskonform archiviert werden müssen.

- Schutz vor Datenverlust

- Sichere, langfristige und zentrale Aufbewahrung aller E-Mails. Das Unified Mail Archive archiviert alle E-Mails für beliebig lange Zeiträume nach gesetzlichen Vorgaben.

- Gesetzliche Anforderungen

- Signierung von E-Mails und Dokumenten mit qualifizierten Zeitstempeln und revisionssichere E-Mail-Archivierung nach höchsten Standards (GoBD und BSI TR 03125)

- Dokumentenmanagement

- Das intelligente DMS-System sorgt für die automatische Aufbereitung der Daten und stellt diese den Anwendern zur Verfügung.

- IT Optimierung

- Steigern Sie die Performance Ihres Mail-Servers durch die Auslagerung historischer E-Mails in das Archiv.